La nouvelle version 10.2 de Nakivo Backup & Replication apporte toujours plus de fonctionnalités comme Office365, SharePoint Online, OneDrive mais, la nouveauté la plus intéressante est l’externalisation du backup vers AWS S3 avec un verrouillage de vos données en mode WORM ( Write Once Read Many). Cette fonctionnalité va vous permettre de protéger vos sauvegardes contre les ransomewares et rependre très rapidement votre activité.

Les sociétés de sauvegarde font de la protection contre les Ransomwares l’une de leurs priorités lorsqu’elles présentent de nouvelles solutions à leurs clients. De nombreuses entreprises ont été attaquées et leurs sauvegardes sont également compromises. NAKIVO a donc fait un pas en avant et a ajouté cette sauvegarde contre les rançons avec S3 Object Lock, l’une des principales caractéristiques de cette nouvelle version 10.2.

Dans notre article d’aujourd’hui, nous allons monter un LAB qui est constitué de l’infrastructure On-Premise suivante : une machine Windows physique, Serveur de Backup NAKIVO v10.2 et un bucket sur S3 avec l’activation de l’option Object Lock.

Architecture du LAB

Notre Lab se compose de l’infrastructure suivante :

- Serveur NAKIVO Backup & Replication v10.2 sous Ubuntu 18.04 LTS – On-Premise

- Un serveur Physique Windows Server 2019 G1 – On-Premise

- Transporteur Local sur le serveur de Backup

- Transporteur sur le serveur Windows Server 2019 G1

- Un Firewall Pfsense – On-Premise

- VPN IP-SEC entre notre Firewall Pfsense et AWS

Amazon S3 Object Lock

Amazon S3 Object Lock est une nouvelle fonctionnalité S3 qui bloque la suppression d’objets lors d’une période de rétention définie par le client afin que vous puissiez appliquer des stratégies de rétention en tant que couche supplémentaire de protection des données ou à des fins de conformité réglementaire.

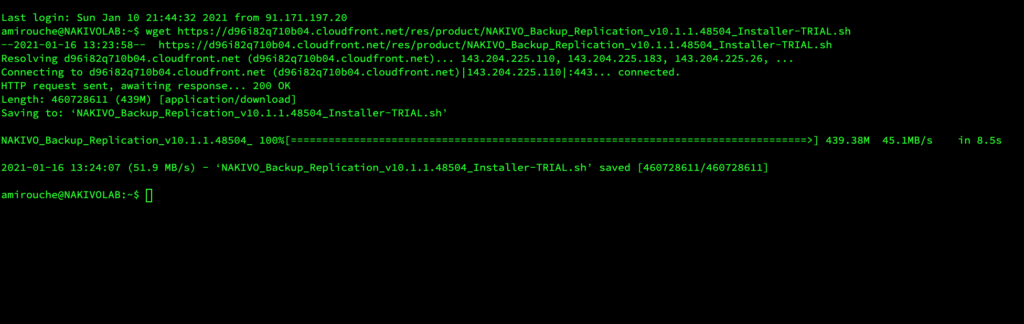

Installation du serveur de Backup

Téléchargement du paquet Nakivo Backup & Replication v10.2 avec la commande :

wget https://d96i82q710b04.cloudfront.net/res/product/NAKIVO_Backup_Replication_v10.2.0.48504_Installer-TRIAL.sh

La procédure d’installation est disponible sur le site de Nakivo Backup & Replication directement sur le lien suivant : ICI

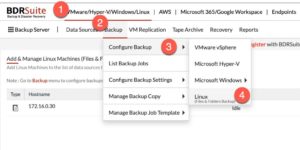

Installation du Transporter sur la machine physique

Une fois le serveur de backup installé, on doit ouvrir les flux entre notre machine Windows et notre serveur de Backup sur le port 9446 que vous pouvez modifier à votre guise. La procédure d’installation sur un serveur physique est la suivante :

- Lancer en administrateur l’exécutable NAKIVO Backup & Replication

- Choisir Transporter only de la liste Installation type.

- Cliquez Options puis remplir les cases suivantes :

- Installation path: Emplacement où le Transporteur sera installé

- Transporter port: Port par défaut utilisé par le serveur de backup pour communiquer avec le transporteur embarqué. Assurez-vous que le port que vous spécifiez est ouvert dans votre pare-feu.

- Cliquez sur Install.

- Cliquez Finish une fois l’installation terminée.

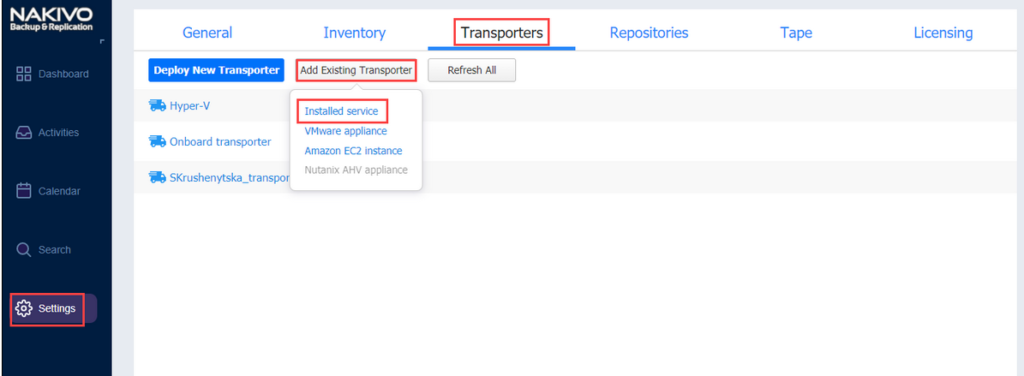

- Ajoutez le transporter à votre serveur de backup

7. Ajoutez la machine physique à votre inventaire

Configuration du Bucket S3 – Object Lock

Une fois votre compte AWS est prêt, il va juste falloir créer un bucket S3 avec la configuration de votre choix au niveau performance, réplication sans oublier d’activer l’option Object Lock évidement. L’option Object Lock permet d’empêcher la modification de vos données même avec un compte super administrateur pendant une durée que vous aller définir.

Je vous invite à programmer ce verrouillage à 3 mois sur les données sensibles/critiques de votre entreprise et un second Bucket à 1 mois pour le reste. La rétention de 3 mois va consommer plus de stockage sur S3, pensez à bien ajouter cela à votre estimation financière.

Une configuration complémentaire est nécessaire de votre part une fois le Bucket S3 crée. Je vous laisse aller consulter la documentation AWS.

Ajout du Bucket S3 comme backup repository

Sur notre serveur de backup, on dispose uniquement du repository en local dans notre cas (59G uniquement). On va venir ajouter notre Bucket S3 à notre inventaire de repositories pour être en capacité d’externaliser nos sauvegades vers AWS.

L’idéal en pratique backup, une copie On-Premise Local avec une externalisation sur un second site bien isolé du premier site. Pour des raisons économiques et sécuritaire, nous allons envoyer notre second backup vers AWS avec la garantie WORM.

Programmation du job de savegarde

Nous allons maintenant mettre en place le backup de notre machine physique On-Premise à destination de notre repository Local et de notre Bucket S3 sur AWS au même temps. Les avantages de cette configuration sont :

- Une seconde copie de vos sauvegardes dans le Cloud Public,

- Une protection de vos sauvegardes en cas d’attaque Ransomware,

- Une reprise rapide de votre activité après incident mineur ou majeur,

- Démarrage de vos VMs ou machine directement sur EC2 si besoin,

- Gain de temps et d’argent pour votre entreprise.

Une fois le Job terminé, on retrouve un nouveau fichier sur AWS de notre sauvegarde File System qu’on peut restaurer à la demande et qui est verrouillé pendant 3 mois dans notre cas avec l’option Object Lock. Aucune attaque Ransomware ne peut modifier nos données même avec des accès super administrateur.

Restaure d’un fichier depuis S3

En bonus, On va réaliser une restaure depuis S3 d’un fichier que j’ai supprimé sur ma machine par erreur soi-disant. Le fichier en question est l’exécutable d’installation NAKIVO Backup & Replication sur le bureau. Ci-dessous la procédure simple et rapide pour une récupération de données depuis AWS :

1 – Cliquez sur le Menu Dashbord puis Recovery File Level

2 – Fournir les accès à notre machine avec les droits nécessaires au niveau AD ( Backup and Recovery)

3 – Se connecter à notre machine et vérifier le fichier restauré.

Le restaure a prit exactement 4 minutes pour un fichier de 200 Mega. Le test de suppression ou de modification sur AWS de notre fichier de sauvegarde est impossible.

Quelques Bonnes Pratiques

La plupart des ransomwares s’appuient sur des attaques vers votre Active Directory pour récupérer les accès à l’ensemble de votre infrastructure ou un accès SMB/NFS aux données cibles. Vous pouvez également atténuer le risque en utilisant HTTPS ou SSH/SFTP, de préférence avec un accès basé sur un certificat.

Vous pouvez également configurer votre pare-feu de manière à autoriser uniquement le logiciel de sauvegarde à établir une connexion sortante vers l’adresse et le port de destination de la sauvegarde. N’autorisez jamais l’accès SMB/NFS à la machine qui exécute le logiciel de sauvegarde.

Conclusion

L’année 2020 a marqué les esprits de tous les dirigeants des petites ou grandes sociétés par le nombre t’attaques sur les systèmes d’informations dans le but de demander des rançons en échange du déchiffrage de leurs infrastructures/applications.

Nakivo Backup & Replication est l’outil qui est en capacité de répondre à votre besoin de protéger vos applications et vos backups On-Premise et dans le Cloud avec ses nombreuses fonctionnalités comme l’Objecte Lock de AWS.

Je vous donne rendez-vous dans un prochain article 🙂 et bonne lecture à vous